Защита беспроводного доступа от Ruckus8 ноября 2019 г.

Автор: Вернон Шур (Vernon Shure) – менеджер по маркетингу систем безопасности Ruckus Неоднократно обсуждался вопрос, как отсутствие надлежащих функций безопасности может предоставить злоумышленникам возможность скомпрометировать учетные данные, а также как эти данные используются для входа в приложения и для атаки на Wi-Fi сеть. Отмечается множество случаев взлома, при которых злоумышленники получают доступ к учетным данным для входа в приложения – это также называется подрывом цифровой идентификации пользователя. Киберпреступники часто используют цифровую идентификацию в виде комбинаций имени пользователя и пароля. Причем фишинговые атаки на основе электронной почты являются наиболее распространенным способом кражи учетных данных. Wi-Fi фишинг, несомненно, является вполне реалистичным сценарием атаки. Но есть еще одно место, где пересекаются безопасность доступа к сети и цифровая идентификация – это незашифрованный сетевой трафик. Незашифрованный трафик беспроводной сети – как зона риска для компрометации цифровой идентификации пользователяШифрование Wi-Fi трафика при передаче данных между точками доступа и клиентскими устройствами является краеугольным камнем в обеспечении безопасного доступа пользователей к сети. В противном случае любопытные могут следить за сетевым трафиком, используя широкодоступные инструменты сетевого анализа. И наличие функционала Captive портал не означает, что трафик эфира зашифрован. Когда вы подключаетесь к Wi-Fi сети, например, в вашем местном тренажерном зале, то вам может потребоваться пароль доступа. Также вам необходимо установить флажок с условиями доступа к Wi-Fi. Но это всё еще не означает, что владельцы зала шифруют трафик. Скорее всего, они используют MAC-аутентификацию для подключения, что не намного лучше, чем открытое соединение, потому что оно не шифрует беспроводный трафик. Никто ведь не будет делать это в современной корпоративной ИТ-среде, правда? На самом деле, организации нередко используют базовые средства подключения пользователей, такие как MAC-аутентификация. Давайте подробно рассмотрим, как это может привести к компрометации учетных данных при входе в другие системы. Как злоумышленники могут следить за беспроводным трафиком

Если вы сетевой специалист, то вы уже знакомы с таким названием, как Wireshark – популярным анализатором сетевых протоколов с открытым исходным кодом. Несмотря на множество законных применений, в чужих руках его также можно использовать для слежки за незашифрованным беспроводным трафиком. Данное, по правде сказать, сомнительное видео под названием «Wireshark with Social Networks» показывает, как это работает. В ролике объясняется, что для сайта, использующего HTTPS, инструмент сетевого анализа, такой как Wireshark, не может помочь злоумышленнику просмотреть имена пользователей и пароли даже по незащищенному Wi-Fi каналу. Но если пользователи вводят учетные данные на сайтах, которые используют HTTP по незашифрованному соединению Wi-Fi, то эти учетные данные входа в сеть отображаются, и существует возможность слежки за пользователями. Суть вышеупомянутого видео показана на минуте 4:15, где видны учетные данные входа в систему, и которые можно просматривать через Wi-Fi соединение в виде обычного текста.

Вы можете сказать, что в наши дни большинство сайтов зашифрованы, и в этом утверждении вы будете правы. Но на самом деле в 2017 году журнал Wired сообщил, что на то время только половина сайтов в веб-вселенной была зашифрована. (Только половина?!) Вы даже можете подумать, что любой сайт, который предоставляет доступ к цифровой личности человека с помощью имени пользователя и пароля, будет зашифрован. Но что касается других миллионов или даже миллиардов сайтов? Этот вопрос вы никогда не проверите. Итак, допустим у одного из ваших пользователей украли учетные данные при входе на некий незащищенный веб-сайт через незашифрованный Wi-Fi. Почему это проблема? Причина проста: пользователи часто повторно используют пароли, а имя пользователя для многих сайтов – это зачастую просто адрес электронной почты пользователя. Упомянутое выше видео совершенно справедливо указывает на этот факт на отметке 5:05. Пользователи могут применять одно и то же сочетание имени пользователя и пароля для сайтов, которые используются в деловых целях так же, как и для некоторых случайных незашифрованных сайтов. Сотрудникам также не рекомендуется использовать свой рабочий адрес электронной почты в качестве имени пользователя для сайтов, не связанных с бизнесом, но легко предположить, что некоторые пользователи всё же будут это делать. Даже взломанный персональный цифровой идентификатор сотрудника может вызвать серьезные проблемы. Представьте, что взломана учетная запись Gmail, принадлежащая коллеге, который использует шпионскую тактику Wi-Fi, описанную выше. Предположим, что они использовали свой адрес Gmail в качестве имени пользователя для сайта HTTP и использовали свой пароль Gmail в качестве пароля для этого сайта. Хакер шпионит за ними на просторах беспроводной сети, и когда они вводятся в систему, используют этот набор учетных данных для совершения фишинг-атаки. Как ИТ-специалист, вы можете с осторожностью относиться к сообщению из внешнего аккаунта, даже если оно похоже пришло от кого-то, кого вы знаете. Но обычный пользователь может не подвергать сомнению этот факт, особенно если взломанная учетная запись принадлежит кому-то из авторитетных пользователей. (Как всегда, обучение пользователей очень важно для этих сценариев). Злоумышленники могут взять один набор скомпрометированных учетных данных и подключить их к десяткам или сотням сайтов. И они могут сделать это в автоматическом режиме, используя технику, называемую заполнением учетных данных. Они могут использовать ботов для ввода украденных учетных данных с тем, чтобы получить доступ к личному банковскому счету пользователя или критически важным бизнес-системам. Сообщество Dark Reading недавно разместило об этом информацию в статье под названием «Атаки в 2018 году с использованием учетных данных на основе 30 миллиардов попыток входа в систему». Шифрование беспроводного трафика в вашей среде, вероятно, не остановит злоумышленников от попыток шпионажа в случае, если пользователь в местной кофейне входит на незашифрованные веб-сайты с использованием открытого Wi-Fi. Большинство современных браузеров делают это очевидным, когда пользователи получают доступ к HTTP-сайту. (Мы упоминали, что обучение пользователей является ключевым фактором). В этом случае VPN-сервис может помочь защитить вашу цифровую идентификацию – даже при доступе к HTTP-сайту в кафе, трафик проходит через зашифрованный туннель и не может быть отслежен. Хакеры также могут шпионить за другими вещами, которые вы, возможно, не хотите, чтобы они видели по незашифрованному Wi-Fi. Например, они могут реконструировать каналы с сайтов социальных сетей. В зависимости от контекста это может иметь место. Например, в контексте школьного образования вы действительно не хотите, чтобы кто-то следил за действиями учащихся в социальных сетях. Даже если сайт имеет https, некоторые компоненты на сайте могут быть не зашифрованы. Хакеры также могут шпионить за другими вещами, которые вы, возможно, не хотите, чтобы они видели по незашифрованному Wi-Fi. Например, они могут реконструировать каналы с сайтов социальных сетей. В зависимости от контекста это может иметь место. Например, в контексте школьного образования вы действительно не хотите, чтобы кто-то следил за действиями учащихся в социальных сетях. Даже если сайт имеет https, некоторые компоненты на сайте могут быть не зашифрованы.

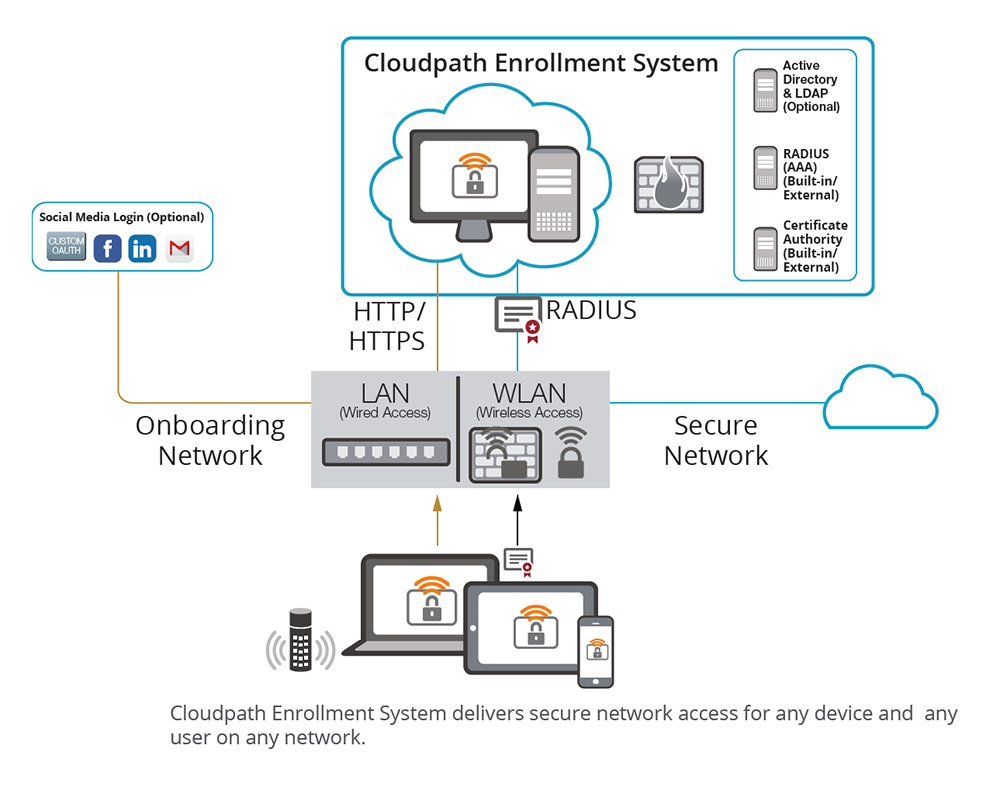

ЗаключениеИтак, мы снова видим, что отсутствие защиты сетевого доступа и клиентских устройств надлежащим образом может привести к компрометации цифровой идентификации данных. И даже если шифрование трафика беспроводной передачи данных в вашей среде не устраняет все угрозы безопасности в любой ситуации, то нет никаких причин не делать этого. Тем более, что это сделать достаточно легко. В данном случае, вам поможет наша собственная система регистрации Ruckus Cloudpath. Это облачное программное обеспечение или SaaS- услуга для безопасного доступа к сети. И здесь шифрование только одна из функций системы безопасности данного продукта. Если это звучит привлекательно, посетите нашу тематическую страницу на сайте Ruckus.

Другие новости Ruckus:

|

© 1996 — 2026 «CompTek». Все права защищены.

Адрес нашего офиса: г. Москва, Киевское шоссе, 22-й километр, 6Ас1,

БЦ Комсити, корпус B1, этаж 4

Наши телефоны: +7 (495) 789-65-65

E-mail: sales@comptek.ru

Адрес нашего офиса: г. Москва, Киевское шоссе, 22-й километр, 6Ас1,

БЦ Комсити, корпус B1, этаж 4

Наши телефоны: +7 (495) 789-65-65

E-mail: sales@comptek.ru